Configurations de base des interfaces

- D’abord, regardons les interfaces disponibles sur l’ASA avec la capture suivante :

Nous allons utiliser les deux premières interfaces que nous avons encerclé (GigabitEthernet0/0 et GigabitEthernet0/1).

- Le GigabitEthernet0/0 va être connecté à notre réseau local d’Entreprise. Nous allons le nommer inside et lui donner l’adresse 192.168.2.145/28 :

ciscoasa(config)#interface GigabitEthernet0/0 ciscoasa(config-if)#ip address 192.168.2.145 255.255.255.240 ciscoasa(config-if)#nameif inside ciscoasa(config-if)#security-level 100

- Le GigabitEthernet0/1 va être connecté à Internet (que nous avons simulé ici par le réseau 20.0.1.0/24). Nous allons le nommer outside et lui donner l’adresse 20.0.1.1/24 :

ciscoasa(config)#interface GigabitEthernet0/1 ciscoasa(config-if)#ip address 20.0.1.1 255.255.255.0 ciscoasa(config-if)#nameif outside ciscoasa(config-if)#security-level 0

- si vous utilisez le vrai Internet, c’est cette interface qui doit avoir accès à Internet, donc se connecter à votre routeur qui fait passerelle vers Internet. Dans ce cas, vous allez mettre la commande suivante à la place de ciscoasa(config-if)#ip address 20.0.1.1 255.255.255.0

ciscoasa(config-if)#ip address dhcp

Configuration de base pour installer et utiliser ASDM au niveau de l’utilisateur VPN

1. Sur le routeur ASA :

- D’abord, il faut créer un utilisateur qui va vous permettre de vous connecter sur l’ASA à partir du client :

- Ensuite, il faut configurer l’authentification aaa :

- Il est aussi nécessaire d’activer le http server sur l’ASA et d’autoriser le réseau qui doit avoir accès au vpn :

2. Au niveau du client VPN :

- Important : Assurez-vous d’abord que le client a accès à Internet et qu’il communique parfaitement avec l’ASA.

- Entrez l’adresse IP de l’interface outside de l’ASA sur le navigateur du client :

- Cela vous donne la page suivante :

- Mais ici, il faut :

- D’abord télécharger et Installer Java en cliquant sur Install Java Web Start.

- Ensuite télécharger et Installer ASDM en cliquant sur Install ASDM Launcher.

- Mais ici, il faut :

- Pour le téléchargement de l’ASDM, il est nécessaire d’entrer le username/password déjà créé (ici ciscoasa/ciscoasa) :

- Une fois l’installation de l’ASDM terminée, démarrez-le :

- Pour se connecter à l’ASA maintenant, il faut donner :

- L’adresse IP de l’interface outside de l’ASA.

- Le username créé.

- Et le password associé

- Pour se connecter à l’ASA maintenant, il faut donner :

- Puis cliquez sur le bouton ok. Et voila ce que ça donne :

Configuration du VPN SSL en utilisant ASDM

Avant tout, vous pouvez créer une clé RSA au niveau de l’ASA :

Cela va servir lors de la configuration du VPN.

Dans cette partie, nous allons configurer deux types de VPN :

- Le premier va utiliser la base de données (LOCAL) des utilisateurs se trouvant dans l’ASA ;

- Le second va permettre à l’ASA, au lieu de consulter sa base de données locale, de transmettre la requête au serveur ISE dont les détails de configuration peuvent être consultés plus loin.

1. Configuration du VPN LOCAL :

- Vous vous êtes connectés sur le ASA via ASDM, cliquez sur Wizards -> VPN Wizards -> Anyconnect VPN Wizard… :

- Cliquez sur Next :

- Entrez le nom de votre VPN sur le champ Connection Profile Name, choisissez l’interface d’accès au VPN (outside) au niveau de VPN Access Interface puis cliquez sur Next :

- Cochez seulement SSL et choissez un certificat, s’il y en a, au niveau de Device certificate :

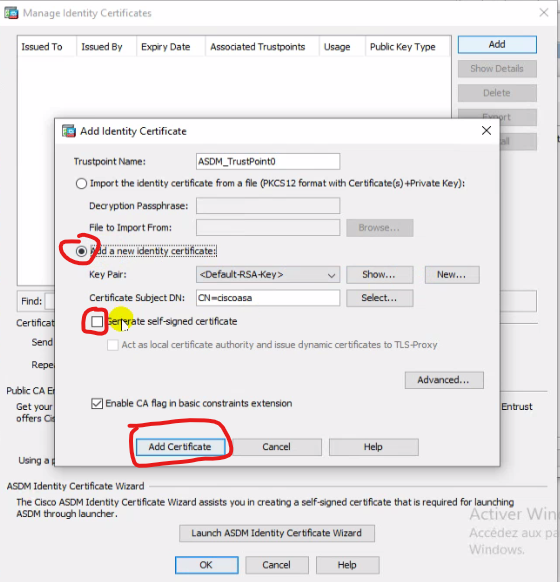

- Au départ, il n’y a pas de certificat, donc nous allons le créer en cliquant sur Manage :

- Cliquez sur Add :

- Sélectionnez la case Add a new identity certificate, cochez ensuite la case Generate self-signed certificate et cliquez sur le bouton Add certificate pour l’ajouter :

- Notez bien que c’est la clé RSA que nous avions créé sur l’ASA qu’il va ajouter :

- Nous pouvons le vérifier en cliquant sur New. Vous allez voir la taille de la clé (Size : 1024) et le type de la clé (RSA). Puis cliquez sur Cancel :

- Cliquez sur Add Certificate et vous verrez la fenêtre suivante. Ensuite cliquez sur Ok :

- Le certificat a été ajouté :

- Ensuite cliquez sur Next :

- Le client doit se connecter sur le VPN en utilisant l’outil AnyConnect qu’il va télécharger au niveau de l’ASA. La fenêtre suivante va nous permettre d’ajouter cet outil sur le VPN pour permettre son téléchargement. Cliquez sur Add :

- L’outil AnyConnect doit être disponible, soit :

- Sur l’ASA :

- vous cliquez sur Browse Flash :

- puis vous choisissez l’outil et faites Ok :

- vous cliquez sur Browse Flash :

- Sur l’ordinateur client :

- vous allez cliquer sur Upload :

- Ensuite, cliquez sur Browse Local Files :

- Ensuite allez dans le dossier ou se trouve l’outil puis le choisir et cliquez sur Select :

- Et enfin cliquez sur Upload File :

- vous allez cliquer sur Upload :

- Sur l’ASA :

- Une fois l’outil sélectionné, cliquez sur Ok et l’outil sera ajouté :

- N.B : si AnyConnect n’est disponible ni sur l’ASA ni sur le client, téléchargez le site de Cisco.

- Cliquez sur Next :

- Assurez-vous que LOCAL soit choisi au niveau de AAA Server Group et notez que l’utilisateur que nous avions créé est présent. Cliquez sur Next :

- Cliquez sur Next :

- Maintenant, il faut créer la plage d’adresse, que l’ASA va utiliser pour attribuer des adresses IP aux clients VPN, en cliquant sur New :

- N.B : la plage ne doit pas avoir des adresses déjà attribuées au niveau du réseau local. Autrement dit, l’ensemble des adresses de la plage doit être disponible.

- Vous donnez le nom du pool dans Name, le début du pool dans Starting IP Address, la fin du pool dans Ending IP Address et enfin le masque de sous-réseau dans Subnet Mask, puis cliquez sur Ok :

- Le pool est créé et sélectionné. Cliquez sur Next :

- Cliquez sur Next :

- Cocher la case encadrée ci-dessous :

- Ensuite vous verrez le reste de la fenêtre où vous allez choisir l’interface du réseau local (ici, inside) et la portion de réseau dans le réseau local où le client peut accéder (ici on choisit any4), ensuite vous cliquez sur Next :

- Cliquez sur Next :

- Et pour terminer, cliquez sur Finish :

- Ce qui met fin à la création du VPN Local.

2. Configuration du VPN utilisant ISE :

Pour configurer un VPN SSL pour que l’ASA envoie la requête à l’ISE, nous allons observer les mêmes démarches que le VPN local, à la seule différence :

- Le nom du VPN : ici, nous allons le nommer Anyconnect-VPN-SSL

- Ensuite vous faites les mêmes étapes jusqu’au moment de choisir soit LOCAL, soit autre chose :

- Ici, nous allons cliquer sur New :

- Tapez le nom que vous voulez donner au serveur sur Server Group Name, choisissez le type de serveur d’authentification dans Authentication Protocol (ici, nous choisissons Radius), entrez l’adresse IP du ISE dans Server IP Address, le nom de l’interface dans Interface (ici, inside), définissez une clé secrète, qui sera partagez entre l’ASA et l’ISE, dans Server Secret Key (dans notre cas, cisco), confirmez le dans Confirm Server Secret Key et cliquez sur Ok :

- Cela va être ajouté :

- Maintenant cliquez sur Edit pour continuer la configuration du ISE-VPN :

- Changez le Server Authentication Port en y mettant 1812 et le Server Accounting Port par 1813 et puis cliquez sur Ok :

- Ensuite cliquez sur Next et continuez :

- Notez bien que le ISE-VPN a été choisi automatiquement et cliquez sur Next pour poursuivre :

- Ici, nous allons cliquer sur New :

- Vous allez poursuivre les mêmes étapes que le VPN LOCAL jusqu’à la fenêtre qui permet de remplir le DNS Server.

- Dans cette fenêtre, vous pouvez remplir l’adresse du DNS Server (ici, l’adresse de l’Active Directory) et du Domain Name (nom de domaine de l’Active Directory) et ensuite cliquez sur Next :

Installation d’AnyConnect sur le client vpn

Dans cette partie, nous allons voir COMMENT INSTALLER ANYCONNECT SUR LE CLIENT QUI SOUHAITE SE CONNECTER PAR VPN.

- Sur le client, ouvrez le navigateur et tapez l’adresse de l’interface outside de l’ASA : https://20.0.1.1.

- Maintenant, choisissez le VPN LOCAL (SSL) dans GROUP et entrez le username ciscoasa et le password correspondant dans USERNAME et PASSWORD. Cliquez sur Login :

- Cliquez sur Download for Windows pour télécharger et installer l’application :

- Une fois installer, vous pouvez l’ouvrir et entrez l’adresse de l’interface outside de l’ASA puis cliquez sur Connect :

- A la première connexion, il peut arriver qu’il affiche la fenêtre suivante. Cliquez sur Change Setting pour régler le problème :

- Décochez la case Block connections to untrusted servers et fermez la fenêtre :

- Tentez à nouveau de vous reconnecter et vous tomberez sur la fenêtre suivante. Cliquez sur Connect Anyway :

- Maintenant vous pouvez choisir le VPN que vous voulez dans Group :

- Si c’est SSL que vous avez choisi, il faut entrer un username/password qui est dans l’ASA, sinon la connexion va refuser. Une fois tapez le bon username/password, cliquez sur Ok et la connexion sera établie :

- Si c’est Anyconnect-VPN-SSL, le username/password que vous allez entrer doit être déjà créé dans l’Active Directory.

- Si c’est SSL que vous avez choisi, il faut entrer un username/password qui est dans l’ASA, sinon la connexion va refuser. Une fois tapez le bon username/password, cliquez sur Ok et la connexion sera établie :

- N.B : Si la connexion est réussie, une nouvelle carte réseau sera créée dans le client et configurée.